Настраиваем spf, dkim и dmarc на сервере hmailserver

Содержание:

- Как DMARC защищает от спуфинга

- Аутентификация электронных писем (проверка на соответствие)

- Обработка электронных писем, не прошедших аутентификацию (правила получателя)

- Отчеты, позволяющие отслеживать работу DMARC и при необходимости менять правила

- Заблуждение: в SPF надо использовать -all (hardfail), это безопасней чем ?all или ~all

- Механизмы записи SPF

- Инструкции по настройке:

- Теги записи DMARC

- SPF-запись

- Подготовка к настройке DMARC (для всех)

- Квалификаторы записи SPF

- Итак, что же такое DKIM?

- Рекомендуемые действия по устранению неполадок

- Зачем нужен DMARC?

Как DMARC защищает от спуфинга

DMARC сообщает принимающим почтовым серверам, что делать при получении письма, которое якобы отправлено вашей организацией, но не проходит аутентификацию или не соответствует требованиям аутентификации в вашей записи правил DMARC. Если электронное письмо не прошло проверку подлинности, возможно, оно отправлено злоумышленниками от имени вашей организации или с несанкционированных серверов.

DMARC всегда используется в сочетании со следующими двумя методами аутентификации:

- SPF (Sender Policy Framework) позволяет владельцу домена указывать IP-адреса, которым разрешено отправлять электронную почту от имени этого домена. Принимающие сервера могут проверить, было ли письмо с указанным исходным доменом действительно отправлено с сервера, одобренного владельцем домена.

- DKIM (Domain Keys Identified Mail) добавляет цифровую подпись к каждому отправленному электронному письму. Принимающие серверы с помощью подписи проверяют подлинность писем, чтобы убедиться, что они не были подделаны или изменены при доставке.

Аутентификация электронных писем (проверка на соответствие)

После проверки письма с помощью SPF или DKIM оно проходит или не проходит аутентификацию DMARC в зависимости от того, соответствует ли заголовок От: домену-отправителю. Это называется проверкой на соответствие. Поэтому прежде чем настраивать DMARC для домена, необходимо включить SPF и DKIM.

Подробнее …

Обработка электронных писем, не прошедших аутентификацию (правила получателя)

Если почтовый сервер получает из вашего домена письмо, которое не проходит проверку SPF и/или DKIM, DMARC сообщает серверу, что нужно сделать с этим письмом. В зависимости от правил DMARC возможен один из трех вариантов:

- Правила не заданы. Сервер не предпринимает никаких дополнительных действий и доставляет письма обычным образом.

- Письма отправляются в карантин. Сервер помечает письма как спам и отправляет в папки «Спам» получателей или в карантин.

- Письма отклоняются. Сервер отклоняет письма и не доставляет их получателям.

Подробнее …

Отчеты, позволяющие отслеживать работу DMARC и при необходимости менять правила

Настройте запись DMARC, чтобы регулярно получать отчеты от серверов, принимающих электронные письма из вашего домена. Отчеты DMARC содержат информацию обо всех источниках, отправляющих электронную почту из вашего домена, в том числе о ваших собственных почтовых серверах и сторонних серверах.

Отчеты DMARC помогают вам:

- получать сведения обо всех источниках, отправляющих электронные письма вашей организации;

- выявлять неавторизованные источники, отправляющие письма от имени вашей организации;

- определять, какие письма, отправленные вашей организацией, проходят и не проходят аутентификацию (SPF и/или DKIM).

Информация в отчетах DMARC сложна для понимания. Подробнее об использовании отчетов DMARC…

Подготовка к настройке DMARC

Подробнее о подготовке к настройке DMARC… |

|

|

Подробнее о настройке правил DMARC… |

|

|

Подробнее о том, как включить DMARC… |

|

Руководство. Рекомендуемый процесс развертывания DMARC

Подробнее о развертывании DMARC… |

|

Отчеты DMARC

Подробнее об отчетах DMARC… |

|

Устранение неполадок, связанных с DMARC

Подробнее об устранении неполадок, связанных с DMARC… |

|

Заблуждение: в SPF надо использовать -all (hardfail), это безопасней чем ?all или ~all

На самом деле: на практике никак не влияет ни на чью безопасность, зато негативно влияет на доставляемость писем.

Объяснение: приводит к блокировке писем, отправленных через непрямые маршруты теми немногими получателями, которые используют результат SPF напрямую и блокируют письма. При этом на большую часть спама и поддельных писем эта политика существенного влияния не окажет. На текущий момент наиболее разумной политикой считается (softfail), она используется практически всеми крупными доменам, даже теми, у которых очень высокие требованиями к безопасности (paypal.com, например). можно использовать для доменов, с которых не производится отправки легальных писем. Для DMARC , и являются эквивалентными.

Механизмы записи SPF

В таблице ниже перечислены механизмы, используемые при создании записей SPF. Почтовые серверы получателей проверяют письма на соответствие механизмам в том порядке, в котором они указаны в записи SPF.

Полезно знать

- Помимо механизмов можно использовать необязательные .

- В записи TXT для SPF можно упоминать не более 10 других доменов и серверов. Эти упоминания называются запросами. Подробнее о том, …

| Механизм | Описание и допустимые значения |

|---|---|

|

Версия SPF. Этот тег является обязательным и должен быть первым тегом в записи. Этот механизм должен иметь следующее значение: |

|

|

Задает разрешенные почтовые серверы на основе IPv4-адреса или диапазона адресов. Значение должно представлять собой IPv4-адрес или диапазон в стандартном формате. Например: или |

|

|

Задает разрешенные почтовые серверы на основе IPv6-адреса или диапазона адресов. Значение должно представлять собой IPv6-адрес или диапазон в стандартном формате. Например: или |

|

|

Задает разрешенные почтовые серверы на основе доменного имени. Например: |

|

|

Задает один или несколько разрешенных почтовых серверов на основе записи MX домена. Например: Если в записи SPF нет этого механизма, по умолчанию используются записи MX домена, в котором создана эта запись SPF. |

|

|

Задает разрешенных сторонних отправителей электронной почты на основе домена. Например: |

|

|

Указывает, что механизм применяется ко всем входящим письмам. Рекомендуем всегда включать его в запись SPF. Механизм должен быть последним в записи. Механизмы, следующие за ним, игнорируются. Какой вариант следует использовать: ~all или -all?Если запись SPF содержит элемент (), как правило, серверы получателей принимают письма от отправителей, которые не включены в запись SPF, но помечают их как подозрительные. Если запись SPF содержит элемент (), серверы получателей могут отклонять письма от отправителей, которые не включены в запись SPF. Если запись SPF настроена неправильно, наличие квалификатора отказа может привести к тому, что подлинные письма из вашего домена будут попадать в спам. Совет. Чтобы защитить от спуфинга домены, которые не отправляют почту, задайте для домена запись SPF . |

Инструкции по настройке:

По запросу мы сгенерируем и настроим на своей стороне подписи DKIM для домена, принадлежащего клиенту.

У подписей будут такие аттрибуты:

- Signing Algorithm (алгоритм подписи): RSA-SHA256

- Key Size (размер ключа): 1024

- Selector (селектор): UE(ГОД)(МЕСЯЦ)

После генерации подписи DKIM Signature клиент получит текстовый файл с публичным ключом (Public Key Record).

Клиент должен установить DNS записи с такими двумя (2) TXT записями: Запись о политике и запись о публичном ключе

Примеры записей:

- _domainkey.(вашдомен). IN TXT «o=~; r=postmaster@(вашдомен)»

- (селектор)._domainkey.(вашдомен). IN TXT «v=DKIM1; p=MIGfMA0GCSqGSIb4DQ(…..)z2nJSPOxvGGznkcY25w5lIYpxpVwZ/IwIDAQAB;»

Запись о политике (DKIM Policy Record):

Домен, использующий DomainKeys, должен иметь одну запись о политике.

Это DNS TXT- запись с именем «_domainkey» и потом доменным именем –например «_domainkey.вашдомен.» В TXT-записи должна быть указана политика, которая может быть или «o=-» или «o=~».

Теги записи DMARC

| Тег | Обязательный? | Описание и значения |

| v |

Да |

Версия DMARC. Необходимое значение: DMARC1. |

| p |

Да |

Определяет действия, которые почтовый сервер получателя должен выполнять с сообщениями, не прошедшими аутентификацию.

|

| pct | Нет |

Значение должно быть целым числом от 1 до 100. Если этот параметр в записи не используется, правила DMARC распространяются на 100 % сообщений, отправляемых из вашего домена. Определяет процент не прошедших аутентификацию сообщений, на которые распространяются правила DMARC. Если вы развертываете DMARC постепенно, можно начать с небольшого процента сообщений. По мере того как всё больше сообщений из вашего домена будут проходить аутентификацию на серверах получателей, увеличивайте значение процента в записи, пока оно не достигнет 100. Значение должно быть целым числом от 1 до 100. Если этот параметр в записи не используется, правила DMARC распространяются на 100 % сообщений, отправляемых из вашего домена. |

| rua | Нет |

Позволяет указать адрес для получения отчетов о применении правил DMARC в вашем домене. Адрес должен содержать mailto:, например . Чтобы отправлять отчеты на несколько адресов, укажите их через запятую. Активация этого параметра может привести к большому количеству писем с отчетами. Не рекомендуем использовать для этой цели собственный адрес электронной почты. Лучше воспользуйтесь отдельным почтовым ящиком, группой или сторонним сервисом, который специализируется на отчетах DMARC. |

| ruf | Не поддерживается | Gmail не поддерживает тег ruf, используемый для отправки отчетов о сбоях (также называются аналитическими). |

| sp | Нет | Задает правило для сообщений из субдоменов вашего основного домена. Используйте этот параметр, чтобы настроить для субдоменов другое правило DMARC.

Если этот параметр в записи не используется, субдомены наследуют правила DMARC от родительских доменов. |

| adkim | Нет | Позволяет настроить режим проверки соответствия для DKIM, который определяет, насколько точно данные сообщений должны совпадать с подписями DKIM. Подробнее …

|

| aspf | Нет | Позволяет настроить режим проверки соответствия для SPF, который определяет, насколько точно данные сообщений должны совпадать с подписями SPF. Подробнее …

|

SPF-запись

Запись имеет вид: где:

- mail._domainkey — имя записи типа DKIM;

- k, t, p — параметры ключа.

Включите DKIM-подпись в Панели управления, блок «Электронная почта» раздела «Управление сайтами».

Если почта обслуживается внешним сервисом:

- запросите публичный ключ у провайдера;

- перейдите в раздел «Управление сайтами» → ваш сайт → «Настройка DNS» Панели управления;

- добавьте запись DKIM, указав полученный ключ после «p=».

Настройка DMARC

После настройки SPF и DKIM укажите политику их обработки: добавьте запись DMARC.

Она выглядит так:

Параметры:

| Тег | Описание | Значение |

|---|---|---|

| v | Версия протокола | DMARC1 |

| p | Правила для домена | none — бездействовать; quarantine — поместить в спам; reject — отклонить. |

| aspf | Режим проверки соответствия SPF-записей | r (relaxed) — разрешить частичные совпадения; s (strict) — разрешить только полные совпадения. |

| pct | Сообщения, подлежащие фильтрации (в %) | Процент сообщений, для которых применяется политика. По умолчанию 100%. |

| sp | Правила для поддоменов | none — бездействовать; quarantine — поместить в спам; reject — отклонить. |

Обязательно укажите атрибуты, выделенные цветом.

Подготовка к настройке DMARC (для всех)

Настройте SPF и DKIM для домена

Прежде чем в домене можно будет использовать DMARC, нужно настроить для него метод SPF (Sender Policy Framework) и технологию DKIM (DomainKeys Identified Mail). Для применения правил DMARC необходимо, чтобы сообщения, отправленные с вашего домена, проходили аутентификацию на серверах получателей с помощью SPF и DKIM.

SPF, DKIM и DMARC применяются индивидуально для каждого домена. Если вы управляете несколькими доменами, вам необходимо отдельно включить SPF, DKIM и DMARC для каждого из них.

Обратите внимание!

- Если перед включением DMARC не настроить проверку SPF и DKIM, для писем, отправленных из вашего домена, могут возникнуть проблемы доставки.

- Подождите 48 часов после настройки SPF и DKIM, прежде чем приступать к настройке DMARC.

Подробную информацию о настройке SPF и DKIM можно получить в разделе Как улучшить защиту от спуфинга, фишинга и спама.

Подготовьте группу или почтовый ящик для отчетов

Количество отчетов DMARC, поступающих на вашу электронную почту, может быть разным в зависимости от того, какой объем почты отправляет ваш домен. Вы можете получать множество отчетов каждый день. Крупным организациям может приходить несколько сотен и даже тысяч отчетов ежедневно.

Мы рекомендуем создать группу или специальный почтовый ящик для получения отчетов DMARC и работы с ними.

Получите учетные данные для входа у регистратора домена

DMARC следует включать у регистратора домена, а не в консоли администратора Google, поэтому вам понадобятся учетные данные для входа в свой аккаунт у регистратора.

Проверьте наличие существующей записи DMARC (необязательно)

Прежде чем настраивать DMARC для домена, можете проверить, есть ли в вашем домене TXT-запись DNS для DMARC. Почтовые службы и регистраторы доменов не всегда включают DMARC по умолчанию.

Если в вашем домене уже есть запись DMARC, рекомендуем изучить отчеты DMARC. Убедитесь, что письма, отправленные вашей организацией, проходят аутентификацию на серверах получателей и доставляются адресатам. Подробнее об использовании отчетов DMARC…

Важно! Включите DMARC для своего домена в TXT-записях DNS регистратора домена. Вы не сможете проверить или включить запись DMARC в консоли администратора

Проверить текущую запись DMARC можно с помощью Набора инструментов администратора Google или в записях TXT для DNS регистратора домена.

Чтобы проверить запись TXT для DMARC с помощью Набора инструментов администратора Google, выполните следующие действия:

- Откройте Набор инструментов администратора Google.

- Выберите Устранение неполадок, связанных с DNSПроверка MX.

- Укажите значение в поле Доменное имя и нажмите Начать проверку.

- В результатах будет указано, есть ли у вашего домена запись DMARC:

- Запись DMARC не настроена. У вашего домена нет записи DMARC.

- Форматирование правил DMARC. У вашего домена есть запись DMARC.

Чтобы проверить запись TXT для DMARC с помощью регистратора домена, выполните следующие действия:

- Войдите в консоль управления своего регистратора домена.

- Найдите страницу или панель управления, на которой можно изменить записи TXT для DNS домена.

- Изучите записи TXT для DNS домена. При наличии записи DMARC в них будет строка, которая начинается с v=DMARC.

Квалификаторы записи SPF

Квалификатор – это необязательный префикс, который можно добавить к любому механизму в записи SPF. Он сообщает почтовым серверам получателей, следует ли считать письмо прошедшим аутентификацию при совпадении с механизмом в записи SPF.

В этом примере запись SPF разрешает отправлять электронную почту от имени вашего домена только системе Google Workspace. Для механизма используется квалификатор отказа (-), поэтому все письма от любых других отправителей не проходят проверку SPF и могут отклоняться сервером получателя.

Механизмы проверяются в том порядке, в котором они указаны в записи. Если обнаруживается совпадение с механизмом, у которого нет квалификатора, по умолчанию применяется квалификатор «Допуск». Если письмо не соответствует ни одному из механизмов, к нему по умолчанию применяется нейтральное действие: оно не проходит аутентификацию, но и не отклоняется.

Используйте необязательные квалификаторы, чтобы указать, какое действие почтовым серверам получателей следует предпринимать в отношении писем, соответствующих механизмам в записи SPF.

| Квалификатор | Действие, которое сервер-получатель предпринимает в случае соответствия |

|---|---|

| Аутентификация считается пройденной. Серверу с соответствующим IP-адресом разрешена отправка почты от имени домена. Письма проходят аутентификацию. Это действие по умолчанию, когда у механизма нет квалификатора. | |

| Аутентификация считается непройденной. Серверу с соответствующим IP-адресом запрещена отправка почты от имени домена. В записи SPF нет IP-адреса или доменного имени сервера, поэтому отправленные с него письма не пройдут аутентификацию. | |

| Аутентификация с неполным отказом. Скорее всего, серверу с соответствующим IP-адресом запрещена отправка почты от имени домена. Сервер получателя обычно принимает такие письма и помечает их как подозрительные. | |

| Нейтральный. Аутентификация не считается ни пройденной, ни непройденной. В записи SPF явно не указано, что этому IP-адресу разрешена отправка почты от имени домена. Для записей SPF с нейтральными результатами часто используется квалификатор . |

Итак, что же такое DKIM?

DKIM (Domain Keys Identified Mail) — это цифровая подпись, которая подтверждает подлинность отправителя и гарантирует целостность доставленного письма. Подпись добавляется в служебные заголовки письма и незаметна для пользователя. DKIM хранит 2 ключа шифрования — открытый и закрытый. С помощью закрытого ключа формируются заголовки для всей исходящей почты, а открытый ключ как раз добавляется в DNS записи в виде TXT файла.

Проверка DKIM происходит автоматически на стороне получателя. Если домен в письме не авторизован для отправки сообщений, то письмо может быть помечено подозрительным или помещено в спам, в зависимости от политики получателя.

Записей DKIM может быть несколько — например, если вы пользуетесь одновременно сервисом Mandrill и при этом отправляете письма через Gmail, у вас будет 2 записи DKIM с разными селекторами:

| Название записи | Формат | |

| для Mandrill (селектор — mandrill): mandrill._domainkey.ваш_домен. (в некоторых панелях управления можно указывать без вашего домена, зависит исключительно от вашего хостинга) | TXT | v=DKIM1; k=rsa; p=(сгенерированный публичный ключ) |

| для Gmail (селектор — google): google._domainkey.ваш_домен. | TXT | v=DKIM1; k=rsa; p=(сгенерированный публичный ключ) |

Синтаксис DKIM

Помимо этого можно создать необязательную запись, которая подскажет, что делать с неподписанными письмами:

где «all» — отправка неподписанных сообщений запрещена; «discardable» — все неподписанные сообщения должны быть заблокированы на стороне получателя; «unknown» — отправка неподписанных сообщений разрешена (значение по умолчанию).

Обратите внимание, что некоторые хостинги не поддерживают доменные записи длиннее 255, а то и 200 символов. В таком случае нужно разбить строку переводом

Но у некоторых хостингов и это не работает, обратитесь в поддержку вашего хостинга, чтобы узнать это заранее.

Некоторые хостинги проставляют кавычки для всех записей самостоятельно, об этом тоже можно спросить у поддержки или проставить по аналогии с другими TXT-записями домена, если они присутствуют.

SPF (Sender Policy Framework) — это подпись, содержащая информацию о серверах, которые могут отправлять почту с вашего домена. Наличие SPF снижает вероятность попадания вашего письма в спам.

Важно помнить, что SPF запись может быть только одна для одного домена. В рамках одной SPF может быть несколько записей (например, если письма отправляются с нескольких ESP — маловероятно, но все же, чуть позже будет пример)

Для поддоменов нужны свои записи.

| Название записи | Формат | |

| ваш_домен. (у некоторых хостингов вместо этого может подставляться @ или оставаться пустое поле. При написании названия «ваш_домен.» оно заменится автоматически) | TXT | v=spf1 +a +mx -all |

Синтаксис SPF

» — «мягкое» отклонение (письмо будет принято, но будет помечено как спам); «?» — нейтральное отношение; «mx» — включает в себя все адреса серверов, указанные в MXзаписях домена; «ip4» — позволяет указать конкретный IP-адрес или сеть адресов; «a» — IP-адрес в A-записи; «include» — включает в себя хосты, разрешенные SPF-записью указанного домена; «all» — все остальные сервера, не перечисленные в SPF-записи; «ptr» — проверяет PTR-запись IP-адреса отправителя (разрешено отправлять всем IP-адресам, PTR-запись которых направлена на указанный домен) (не рекомендуется к использованию согласно RFC 7208); «exists» — выполняется проверка работоспособности доменного имени; «redirect» — указывает получателю, что нужно проверять SPF запись указанного домена, вместо текущего домена.

Так как запись должна быть всего одна, через include необходимо прописывать все возможные сервера, через которые вы отправляете письма.

Пример записи SPF, если вы пользуетесь одновременно сервисом Mandrill и при этом отправляете письма через Gmail (несколько записей в рамках одной SPF, как я упоминала ранее):

| Название записи | Формат | |

| ваш_домен. | TXT | v=spf1 include:_spf.google.com include:spf.mandrillapp.com -all |

Рекомендуемые действия по устранению неполадок

| Описание проблемы | Возможные причины | Инструкции по устранению неполадки |

| Письмо не прошло аутентификацию DKIM | Это электронное письмо не прошло проверку DKIM. | Узнайте, есть ли такая проблема у других пользователей в домене. Это поможет понять, связана ли неполадка с письмами, поступающими из одного или нескольких источников. |

| Письмо было изменено во время передачи или после добавления к нему подписи DKIM. | Узнайте, пересылалось ли письмо через другой сервер, на котором оно могло быть изменено. Попросите администратора сервера не изменять письма, поскольку из-за этого они могут не проходить проверку DKIM. | |

| В записи DNS для DKIM присутствует ошибка. | С помощью Набора инструментов администратора Google проверьте, опубликован ли ключ DKIM. Введите адрес своего домена на странице Проверка MX. | |

| Возникла проблема с ключом DKIM. |

Проверьте опубликованную запись DKIM. Если письмо отправлено с помощью Google Workspace, запись должна соответствовать настроенному ключу DKIM. Если электронное письмо отправлено с помощью стороннего сервиса, ищите инструкции по проверке ключа DKIM в документации разработчика этого сервиса. |

|

| Письмо не прошло аутентификацию SPF. | Это электронное письмо не прошло проверку SPF. | Узнайте, есть ли такая проблема у других пользователей в домене. Это поможет понять, связана ли неполадка с письмами, поступающими из одного или нескольких источников. |

| Сообщение отправлено сервером, который отсутствует в записи SPF. |

Изучите запись SPF, чтобы убедиться, что в ней перечислены все IP-адреса и домены, которым разрешено отправлять электронную почту от имени вашего домена. Сообщения с серверов, отсутствующих в записи SPF, могут не пройти аутентификацию. Полный список IP-адресов и доменов в записи SPF можно получить с помощью Набора инструментов администратора Google. Введите адрес своего домена на странице Проверка MX, а затем проверьте диапазоны действующих адресов SPF. |

|

| В записи DNS для SPF присутствует ошибка. | Проверьте запись SPF с помощью Набора инструментов администратора Google. Введите адрес своего домена на странице Проверка MX. | |

| Письмо не прошло аутентификацию DMARC. | Это электронное письмо не прошло проверку DMARC. | Узнайте, есть ли такая проблема у других пользователей в домене. Это поможет понять, связана ли неполадка с письмами, поступающими из одного или нескольких источников. |

| Письмо не проходит другие аутентификационные проверки. | Убедитесь, что электронное письмо проходит проверку SPF или DKIM. | |

| Несоответствие заголовка письма. |

Убедитесь, что адрес в заголовке «От:» соответствует методу аутентификации (SPF или DKIM). Подробнее … |

|

| В записи SPF для DMARC присутствует ошибка. | Проверьте запись DMARC с помощью Набора инструментов администратора Google. Введите адрес своего домена на странице Проверка MX. |

Зачем нужен DMARC?

SPF и DKIM подпись не гарантируют 100% защиты от мошенников. Даже если все прописано верно, не исключено, что оригинальные перенаправленные мейлы будут хорошо обработаны или идентификация отправителя пройдет без сучка и задоринки. Также нередки случаи, когда отчет о сбоях в доставке отправителю не приходил. В общем, технология не совершенна.

Для того чтобы усилить оборонительную способность SPF и DKIM, был внедрен DMARC. Он задает стандарт проверки входящей почты, если сообщения не прошли фейс-контроль по SPF или DKIM.

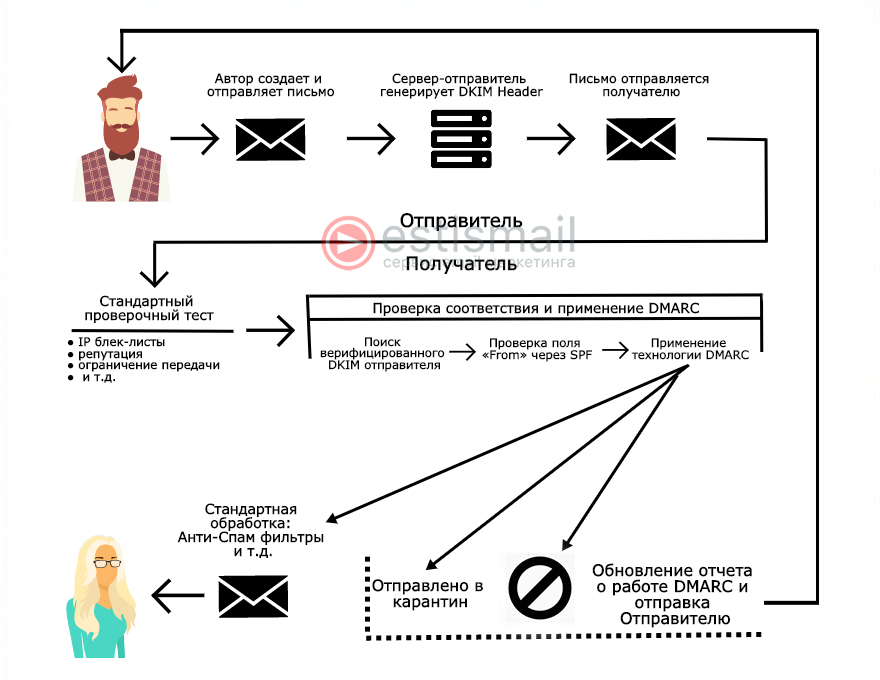

Вот как выглядит работа DMARC и весь процесс распознавания отправителя: